|

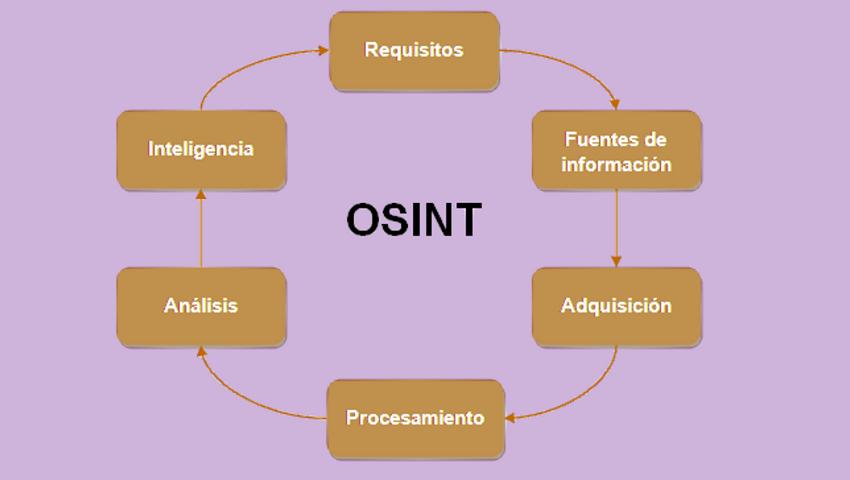

Igual que las grandes empresas obtienen información de ti, tú puedes obtenerla de ellas o de cualquiera y de manera legal gracias a las técnicas OSINT. Sus aplicaciones son innumerables, por ejemplo investigar el riesgo de una inversión en NFTs o la veracidad de una noticia. En esta 1era parte voy a intentar familiarizaros con el término de fuentes de información OSINT o simplemente fuentes OSINT. Este acrónimo anglosajón se refiere a “Open Source Intelligence” o Inteligencia de fuentes abierta. Hoy comenzaré con una introducción sencilla. El objetivo es extraer conclusiones útiles de ese mar de datos públicos que hay en las redes para marketing, una investigación, un sondeo político, etc. Pero también tiene utilidad en muchos campos que pueden ser válidos para cualquiera y prevenirle por ejemplo de las estafas que encontramos en Internet en los anuncios de muchos productos o servicios. Puede parecerte que OSINT no tiene utilidad para ti, pero te equivocas! Conocer estas técnicas te puede ayudar a encontrar respuestas reales a muchos de tus problemas y dudas del día a día. Desde saber la mejor relación calidad/precio de un producto a identificar un fraude. Internet está plagado de información y noticias “interesadas” o directamente falsas (fake news) conocer las técnicas y herramientas OSINT te puede ayudar a distinguirlas con facilidad o encontrar información realmente veraz cuando te intentan confundir. Cuando hablamos de OSINT tratamos de un conjunto de técnicas y herramientas para recopilar información pública, correlacionar los datos y procesarlos. Es decir, aplicarle análisis e inteligencia a la gran cantidad de información públicamente accesible en Internet. La mayoría de las personas utiliza inconscientemente servicios de Internet en los que almacena sin pensarlo dos veces fotos familiares y personales o información de todo tipo relacionada con afiliaciones políticas o religiosas, gustos, hobbies y muchas cosas más. ¿Es seguro? Quizás no todos son conscientes de que mucha de esta información queda expuesta públicamente y puede ser utilizada por personas u organizaciones con diferentes objetivos, desde analizar información y resolver un delito o realizar investigaciones para planificarlo! Al igual que la Ingeniería Social (de la cual debería hacer un monográfico) lo cierto es que las tácticas y herramientas para la recopilación y análisis de información son cada vez más populares y un aspecto clave para valorar la seguridad con la que se protege la información. Como te acabo de decir, puedes pensar que no está a tu alcance, pero puede ayudarte a que tomes mejores decisiones a la hora de proteger tus datos, hacer una inversión, buscar trabajo, evitar una estafa o hasta saber si tu pareja te engaña legalmente, sin violar su privacidad! En los últimos tiempos con el auge del desarrollo del metaverso, el blockchain y los contratos inteligentes aplicados al arte, (los NFTs) han surgido muchas estafas que los inversores podrían haber evitado tan solo aplicando “ligeramente” estás técnicas. Por supuesto las tácticas y metodología OSINT puede ser aplicada a cualquier tipo de negocio o inversión, podemos llegar a analizar la calidad de cualquier servicio como un hotel, una clínica privada o hasta una empresa de jardinería! Desde luego todos sabemos a estas alturas que mirar las calificaciones de un producto, empresa o servicio en Internet no sirve para nada pues los interesados se preocupan de manipular el voto para llevarlo a donde les interesa. Lo mismo ocurre cuando buscamos información de manera superficial con un buscador, todos los resultados que aparecen primero son publicidad, publicidad encubierta o artículos o contenidos destinados a alterar nuestra percepción respecto a la realidad del objeto a investigar. Así que vamos a ver una introducción sencilla para poder acceder a datos y conclusiones fiables con técnicas OSINT que nos ayuden a tomar decisiones acertadas (en el caso del ejemplo que expondré para investigar la fiabilidad de una inversión en NFTs) Como en cualquier metodología, cuando trabajamos con OSINT tenemos diferentes fases: Planificación, Selección de Fuentes, Obtención de Datos, Procesamiento, Análisis y Reporte, osea , Informe de conclusiones. Todas las fases de la metodología son importantes para llegar a obtener datos claros y no perdernos entre la gran cantidad de información que existe disponible en Internet, aunque al comienzo puede ser algo complicado y engorroso pero poco a poco lo asimilamos y resulta fácil. Una manera sencilla de comenzar es usar guías específicas para conocer los Flujos (metodología y protocolos) de Trabajo, existen muchas accesibles en Internet y son muy útiles para poder ordenar la información y aprender a correlacionar los datos. Por ejemplo existen guías para:

Las guías son muy útiles para entender al principio como hay que ordenar la información y aprender a correlacionar los datos. Si eres un principiante te permiten acelerar el aprendizaje por la comprensión a través de la práctica con necesidades reales. Lo primero es definir los selectores y las palabras claves que vamos a buscar, ya que si empleamos términos poco acertados terminaremos en un mar de información sin sentido, pues cuanto más específicas sean las búsquedas, mejores los resultados. Es primordial documentar y almacenar! Aunque se dice que una vez que se sube algo a Internet no se borra nunca más, eso no es cierto! El usuario, plataforma o empresa que publica un dato puede borrarlo sin remisión. Es hasta habitual volver un día después a buscar la información que habíamos encontrado con trabajo y que haya sido eliminada (por ejemplo si hablamos de estafas), por lo que toda información encontrada debe ser documentada para evitar la pérdida de una evidencia. A su vez, a medida encontramos datos importantes es necesario clasificarlos y asignarles un valor según la confianza y el nivel de verificación que tengamos de la información. En general se utiliza una escala en la que se clasifican las fuentes y datos encontrados:

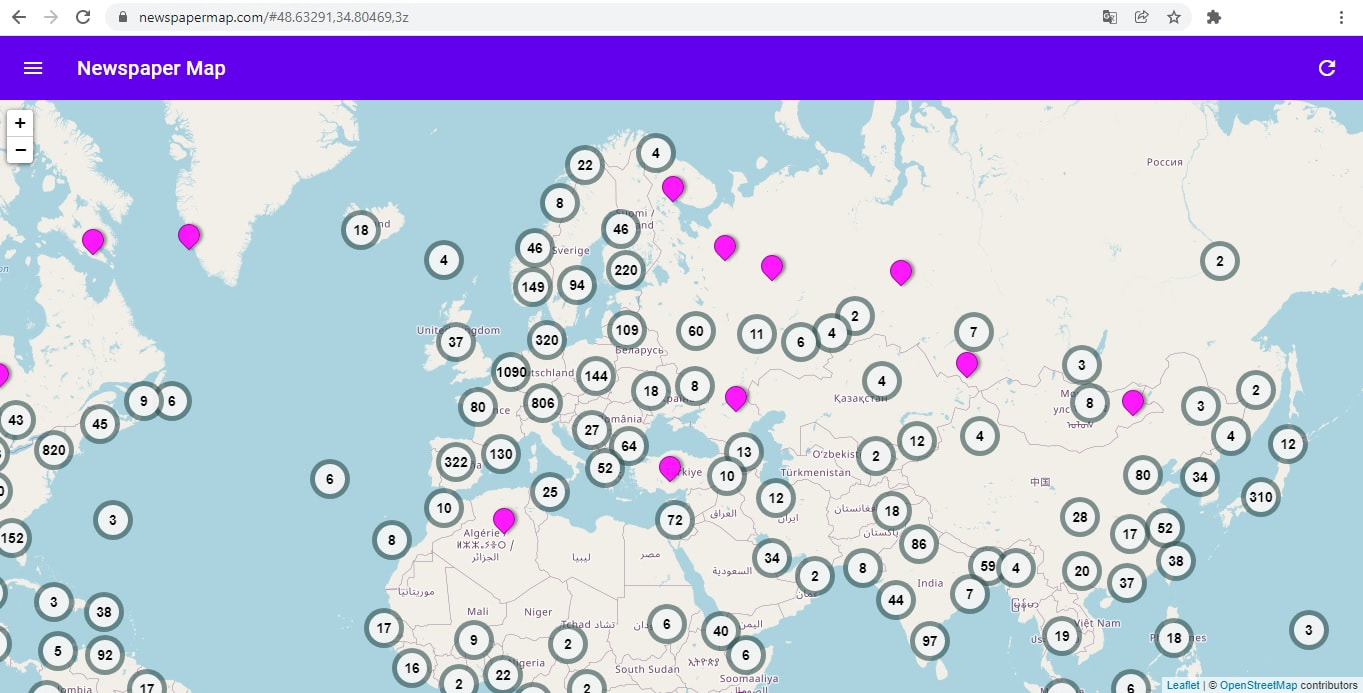

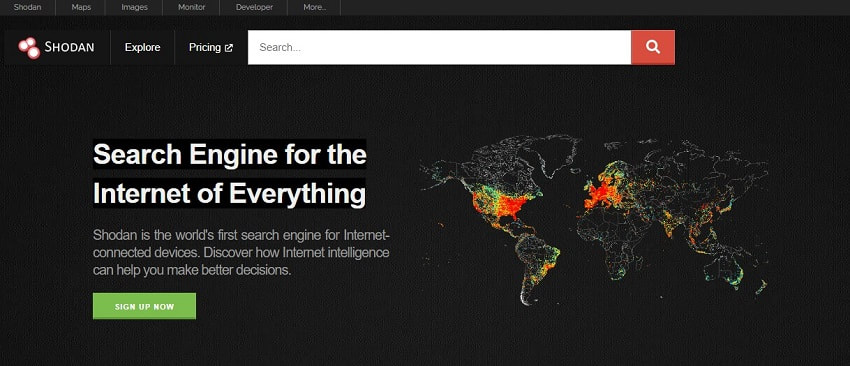

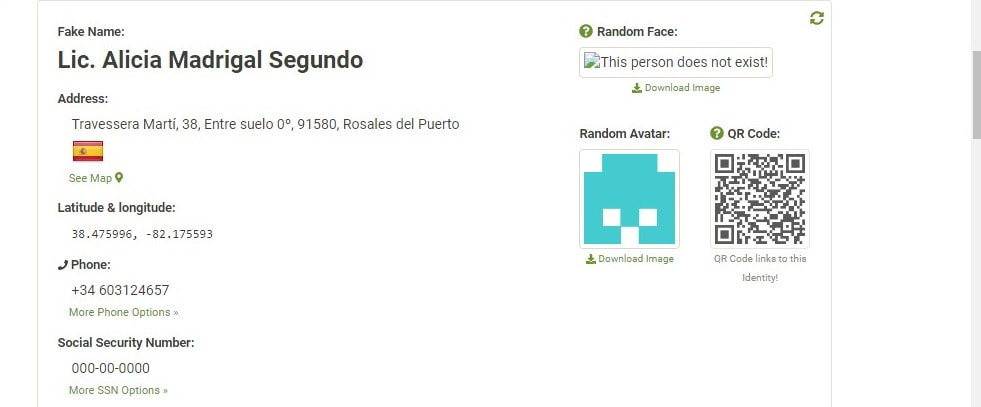

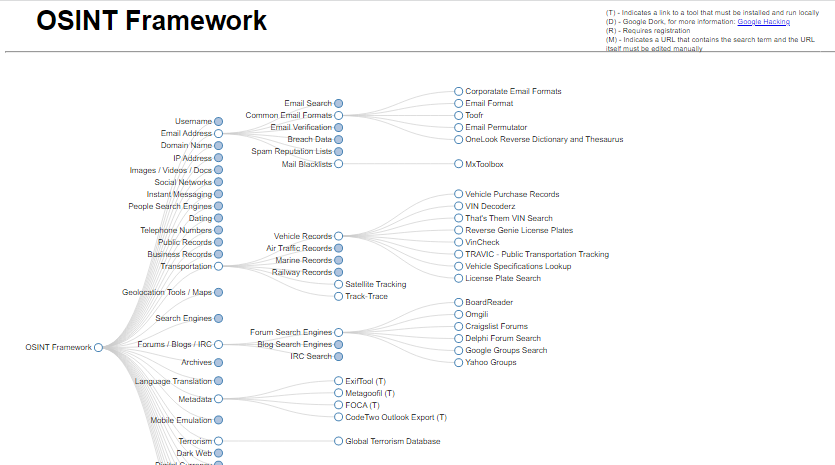

Según avanzamos en una investigación, las fuentes y los datos pueden ir cambiando su nivel de confiabilidad a medida que obtenemos más datos que corroboren o invaliden los anteriores. Obtener pues la verdad a veces es como jugar con una pirámide de piezas que vamos cambiando de posición para alcanzar la cima, y su lugar en dicha pirámide dependerá de las pistas que consigamos progresivamente. Puede que no lleguemos a verdades incontestables, pero su “posición” en la pirámide nos dará un valor estadístico, una probabilidad. Es decir un nivel de riesgo que nos permitirá evaluar por ejemplo el interés en realizar una inversión o valorar la fiabilidad de una persona o empresa. El mundo OSINT es sumamente grande y es imposible plasmarlo en una única investigación. Cada tipo de investigación requiere unas herramientas diferentes y una metodología propia pero debemos conocer las herramientas generales a nuestro alcance (hay muchas gratuitas) Vamos a ver unos cuantos elementos claves en OSINT que son comunes a cualquier investigación: “Palabras clave”: Para definir palabras claves es necesario conocer el idioma y las jergas, pues muchas palabras cambian según la región. Luego cada materia tiene su “diccionario” específico de términos que puede variar mucho des por ejemplo la medicina a los videojuegos Las noticias en periódicos locales pueden ser un medio útil para definir palabras claves según la región. Así pues tenemos el sitio web Newspaper Map donde encontraremos los periódicos y revistas de diferentes ciudades y regiones del planeta que nos ayuden con esta selección. Muchas noticias o información que buscamos puede estar vinculada a ciertas regiones geográficas, así que realizar un filtro de búsqueda circunscrito a esa zona concreta ayuda a eliminar duplicidades y “resonancias” facilitando llegar a orígenes más fiables entre muchos resultados. Piensa que buscas a un empresario de dudosa “fiabilidad”, si es conocido, puede que existan millones de resultados sobre él y su entorno empresarial, pero si delimitas geográficamente la búsqueda a ciertos medios puedes filtrar noticias relevantes y cercanas a él en el pasado. “Documentos de identidad y datos oficiales”: Aunque muchas personas no usan redes sociales o tarjetas de crédito también pueden ser localizados a través de páginas oficiales donde sus datos son públicos como por ejemplo cuando realizan oposiciones. “Búsquedas por geolocalización”: Muchas publicaciones en RRSS se suben a Internet con datos de geoposición, por lo que existen herramientas y técnicas para realizar búsquedas en una determinada ubicación o determinar la posición real desde donde se creó. “Buscadores avanzados”: Google o Bing no son ni de lejos los únicos buscadores en Internet. Puedes conseguir mejores resultados para muchas situaciones con buscadores que no te rastrean como Duck Duck Go o buscar elementos que no sean páginas web. Podemos por ejemplo utilizar Shodan para localizar dispositivos o servicios que usan internet, como ellos mismos dicen desde centrales eléctricas a teléfonos móviles pasando por neveras y cualquier cosa que esté conectada a Internet. Si por ejemplo estás investigando una nueva aplicación o juego, ver donde están conectados sus servidores, el tráfico o las propiedades de sus conexiones y usuarios puede darte mucha información sobre las características y seriedad de un proyecto. “Creación de identidades para la investigación”: Teniendo en cuenta aspectos legales puede ser recomendable en investigaciones utilizar identidades falsas, (por ejemplo para que no se den cuenta de nuestras intenciones) pero no podemos usar datos reales de otra persona! Existe aplicaciones del tipo ”Fake Name Generator” para facilitarnos crear los datos de un individuo de cualquier lugar del mundo y que resulten creíbles a la hora de ser analizados por parte de un posible estafador. Si veis una cuenta con la foto de alguien no penséis si quiera que la imagen se la han robado a otra persona: ”This person does not exist” genera rostros falsos a partir de inteligencia artificial. Así que nosotros mismos podemos usarlas para generar identidades! “Software para pruebas de penetración”: si lo tuyo es la informática existen muchas herramientas como “Shodan” para obtener información técnica que suelen utilizar los piratas informáticos en el reconocimiento de sus objetivos, como “Spyse” Sin duda la herramienta por antonomasia para los más “manitas” es “Kali Linux” y todas las aplicaciones en torno a esta plataforma, como “Maltego” la cual permite generar profundas “huellas digitales” de un objetivo en Internet. El universo de estas herramientas para penetrar en la identidad y características de un objetivo es enorme, si queréis investigar un poco os aconsejo le deis una ojeada a:

Existen herramientas que facilitan conocer la reputación de una empresa, plataforma o web, como Alexa (ojo! que no hablo del cacharrito de Amazon) o la extensión WOT (Web of Trust) que nos pueden ayudar a protegernos de sitios maliciosos y analizar su peligrosidad. En la web Intel Techniques de Michael Bazzell encontrarás un montón de recursos y herramientas gratuitas para iniciarte en las técnicas OSINT (como verás no te pongo un enlace, casi nunca lo hago! Porque es importante no hacer click en cualquier enlace que nos pongan!) Es importante acostumbrarse por ejemplo a buscar nuestras fuentes cuándo no tengamos información suficiente sobre la peligrosidad o solvencia de un sitio. Una de las trampas más sencillas que existen en phising es redirigirnos a un sitio falso por no fijarnos donde pulsamos! Hay herramientas para todo tipo de usos y objetivos en OSINT, ya te he comentado algunas pero ahora te dejo una clasificación sencilla:

Luego iniciaremos una primera fase de requerimientos, de identificación y tener claro qué objetivos perseguimos, porque a veces el problema es que FORMULAMOS LAS PREGUNTAS INCORRECTA ¿Cuál es la información que queremos obtener? Luego vendría una fase de identificación de las fuentes relevantes que vamos a utilizar para obtener esa información y a continuación, una vez hemos identificado las fuentes, lo que hacemos es adquirir esa información. A continuación buscaremos automatizar al máximo posible la obtención de información –aunque a veces no es posible-. Luego se procesa para darle algún tipo de formato que sea fácilmente interpretable y a partir de ahí se obtiene se genera esa “inteligencia” Al hablar de generar inteligencia lo que haremos será coger esos datos que hemos obtenido de diferentes herramientas para garantizar que esa información sea lo más fiable posible e interpretarlos con diversas técnicas de comparación, verificación, etc. Dependerá mucho del objetivo de esos requerimientos iniciales que comentaba para utilizar unas fuentes u otra y explotar unos datos u otros con diferentes herramientas, pues de lo contrario correríamos el riesgo de perder el tiempo. Para ir finalizando os aconsejo encarecidamente leer los pdf públicos del Centro Nacional de Inteligencia Español que muestra las técnicas que utilizan para analizar intrusiones y recolectar información Y por otro lado también puedes encontrar todo tipo de herramientas de OSINT divididas por categorías en esta página web osintframework.com. Contiene un montón de material realmente bien estructurado. Y por último os aconsejo encarecidamente que visitéis tanto la cuenta del @incibe @ccn-cert como su página web donde encontraréis mucha información al respecto y si sois profesionales licenciados existen ya algunos masters en España.

En la 2da parte de mi introducción OSINT os pondré un ejemplo práctico de uso como puede ser analizar un activo digital como los NFTs (Non Fungible Token) donde existe a causa de la novedad mucho fraude y peligro de perder una inversión a causa del océano de desinformación. Los comentarios están cerrados.

|

Localiza aquí todo lo que te interese!

Quantum Showroom es ese lugar sin límites, pero donde ahora podrás encontrar, de una manera simple, todo lo que es nuestro mundo, en un solo lugar acceso a todos nuestros proyectos y contenidos! Bienvenidos a la sección donde con el impulso de todos nuestros proyectos y colaboradores, encontrarás una guía de todas las noticias, recursos, actividades, arte, videojuegos y muchas cosas más que impulsamos y nos interesan en este apasionante universo digital.

Este es un lugar compartido que te permite acceder a todo lo vinculado con nuestra gran familia. Podrás encontrar desde las actividades, recursos educativos o artículos en otros medios de comunicación donde colaboramos hasta nuestras alucinantes exposiciones virtuales o experiencias 3D. QB Inducido PodcastBienvenidos a nuestro Podcast!

Aquí podrás acceder o descargar nuestros podcast sobre cine, series y manga. Una experiencia diferente de las artes visuales, donde reflexionar y disfrutar con elegancia. Apto para cinéfilos/seriéfilos con poco tiempo libre! También puedes escucharlos y seguirnos desde iVoox, iTunes, Spotify y Amazon Music Recursos y noticias

|

¿Cómo puedo orientarme?

Utiliza el buscador interno para realizar búsquedas específicas sobre un tema que te interese. Las distintas secciones también te guiarán para encontrar información en todo el vasto universo que conforma Quantum Babylon, desde investigación médica puntera hasta blogs sobre el universo literario del juego o arte conceptual.

Utiliza el buscador interno para realizar búsquedas específicas sobre un tema que te interese. Las distintas secciones también te guiarán para encontrar información en todo el vasto universo que conforma Quantum Babylon, desde investigación médica puntera hasta blogs sobre el universo literario del juego o arte conceptual.

|

Turismo accesible: El ocio es un derecho básico y el turismo accesible es la solución para que sea real.

Para prácticas académicas o trabajar en nuestras disciplinas consulta nuestras ofertas en el SIE de la UPV

Conoce las últimas noticias sobre entornos virtuales e IA de la mano de nuestros expertos.

|

Oficina Málaga:

Avenida Imperio Argentina nº6-7-6D 29004 Málaga Sede Valencia: Ctra. Serra - Segart S/N 46118 Serra (Valencia) Dirección Postal: Calle Ramón y Cajal 7 46100 Burjassot - Valencia Tfno: 645354483 [email protected]m Gestión y Colaboraciones:

[email protected] Canal de Podcast sobre cultura audiovisual

Designing the future of professional training with AI

|

Con el convenio educativo, si eres estudiante de la URJ puedes realizar prácticas con nosotros, solicita información!

Descubre como la Inteligencia Artificial puede ayudar en la investigación del cáncer de mama.

Proud to collaborate with

Si eres un profesional del sector accede a nuestros artículos, así como a los de los mejores expertos.

NeCLO proud to promote

|

©Quantum Babylon

eMail: [email protected]

eMail: [email protected]

Proyecto financiado por